|

發佈時間: 2026-1-28 22:27

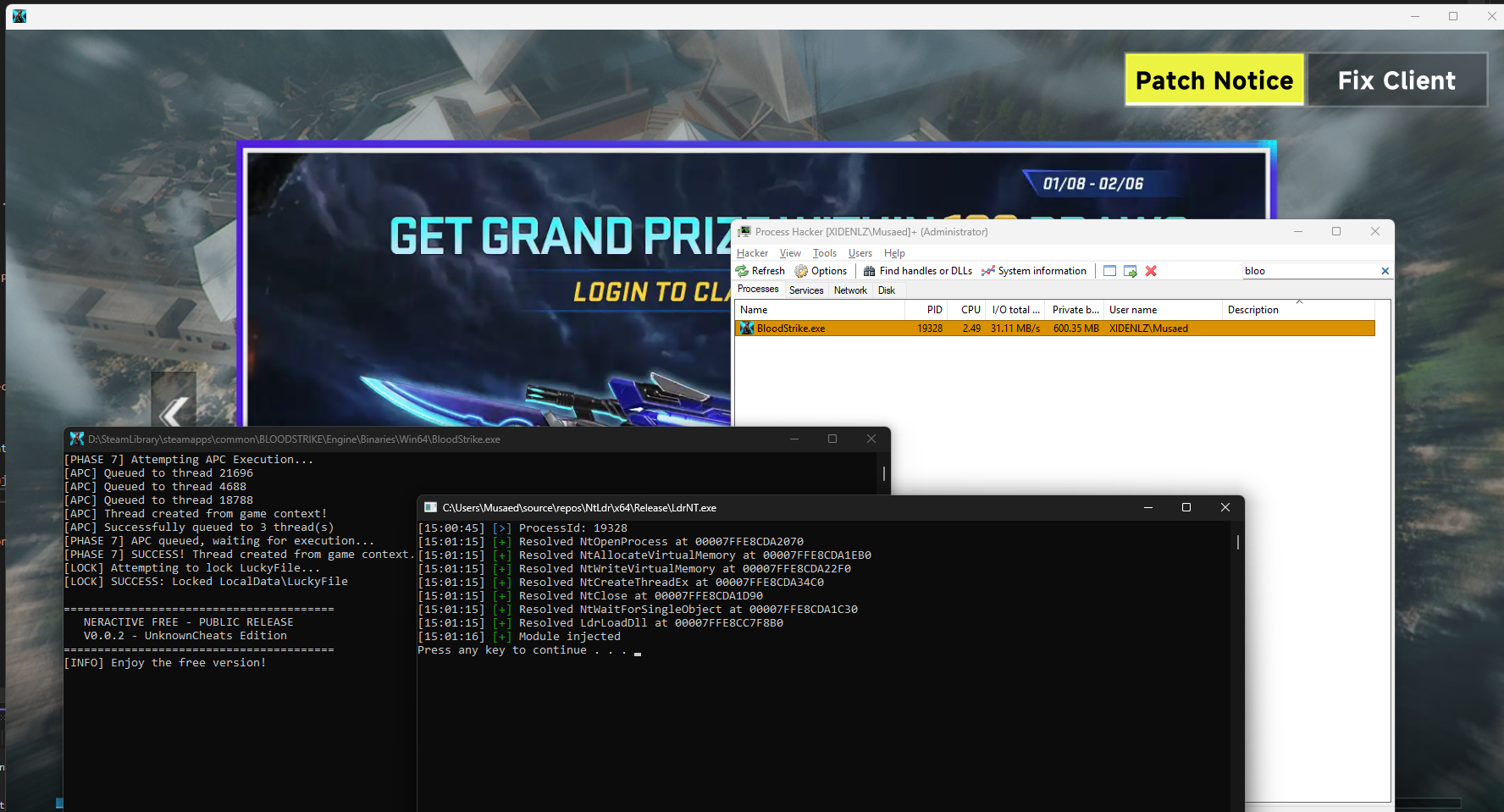

正文摘要:replyreload += ',' + 2430254; 《NT Loader》純NT API DLL注入器 快速閱讀精華 🔧 工具核心: 一款完全基於原生NT API打造的DLL注入器,不使用任何Win32 API。💻 運作原理: 透過走訪PEB來手動解析函數,實現更底層的注入操作。💪 主要功能: 純NT API注入基於PEB的模組列舉手動導出解析完整支援x64架構 🛡️ 反作弊限制: 無法繞過如Easy Anti-Cheat (EAC) 或 BattleEye 等內核級的反作弊系統。✅ 測試環境: 已在 Windows 11 25H2 版本的記事本 (notepad.exe) 與 BloodStrike 遊戲上測試成功。 本文章目錄.article-toc { border: 1px solid #ddd; padding: 15px; background: #f9f9f9; border-radius: 6px; margin: 20px 0; width: 95%;}.toc-title { /* --- 以下是合併進來的 H2 樣式 --- */ font-size: 1.25em; /* 125% */ border-left: 5px solid #2A98DA; border-radius: 2px; padding: 5px 0px 5px 10px; font-weight: bold; margin: 0 0 15px 0; /* 調整了 margin,只留下方 15px */ color: #333; line-height: 1.5; background-color: #f8f8f8; /* --- 樣式合併結束 --- */}.toc-list { list-style: none; padding-left: 0;}.toc-list li { margin: 8px 0;}.toc-list a { color: #2A98DA; text-decoration: none;}.toc-list a:hover { text-decoration: underline;}.back-to-top { display: block; margin-top: 10px; font-size: 0.9em; color: #666;}NT Loader是什麼?跟一般注入器有何不同?document.currentScript.previousElementSibling.href = location.href.split('#')[0] + '#what_is_ntloader'; NT Loader 的核心技術特色document.currentScript.previousElementSibling.href = location.href.split('#')[0] + '#core_features'; NT Loader 注入器免費下載 🔽document.currentScript.previousElementSibling.href = location.href.split('#')[0] + '#download_point'; NT Loader 常見問題Q&Adocument.currentScript.previousElementSibling.href = location.href.split('#')[0] + '#faq'; 參考資料document.currentScript.previousElementSibling.href = location.href.split('#')[0] + '#ref'; 各位專注於程式開發與逆向工程的朋友們,大家好!今天我們要來聊一個相當有趣的小工具:「NT Loader」。這不是一個普通的DLL注入器,它的特別之處在於,整個工具是完全基於微軟更底層的NT API來打造的,完全捨棄了大家所熟知的Win32 API。 對於喜歡鑽研系統底層奧秘的玩家來說,這無疑是一個既好玩又能深入學習的專案。本篇文章將為大家深入淺出地介紹這款工具的獨特之處、核心技術,並提供載點,讓有興趣的朋友可以親手玩玩看! 🚨 重要提醒 本工具主要為程式設計與逆向工程研究用途。將DLL注入到任何軟體或遊戲进程都存在一定風險,可能違反該軟體的使用者協議。若用於線上遊戲,極有可能導致帳號被封鎖。請務必在單機環境或私人伺服器上進行測試與學習。使用者需自行承擔使用本工具所帶來的任何風險與後果。 NT Loader是什麼?跟一般注入器有何不同? 簡單來說,NT Loader 是一個可以將你自己寫的DLL檔案(動態連結函式庫)「塞進」其他正在運行的程式(如遊戲或應用程式)中的工具。 這項技術就叫做「DLL注入」。 那它跟市面上其他注入器有什麼不一樣呢?關鍵就在於「純NT API」。 【小知識】想像一下,Win32 API 就像是我們去政府機關辦事時,必須要走的那個「公開服務櫃檯」,它提供了一套標準化、方便的流程。而 NT API 則像是直接通往內部辦公室的「員工專用通道」,它更底層、更直接,也更少人使用。 一般的注入器大多是透過 Win32 API 中的 `CreateRemoteThread` 和 `LoadLibrary` 這些「公開服務」來完成任務的。 而 NT Loader 則是完全繞過這些,改用 `NtOpenProcess`、`NtAllocateVirtualMemory`、`NtCreateThreadEx` 等更接近作業系統核心的NT API來達成目的。這麼做的好處是,行為模式與傳統注入器不同,在某些情境下可能更不容易被偵測到。 NT Loader 的核心技術特色 這款工具雖然小巧,但在技術實現上相當精緻,完全展現了開發者的巧思。底下我們來看看它的幾個主要特色: 完全基於NT API的注入:這是它的最大亮點。整個注入過程,從開啟目標程式、分配記憶體、寫入資料到創建執行緒,全部由NT API包辦,不假手於任何Win32 API。 基於PEB的模組列舉:為了找到必要函數的位址,它不是用傳統的 `GetModuleHandle`,而是直接去「翻閱」進程環境塊(PEB),手動遍歷載入的模組清單來找到`ntdll.dll`的基底位置,手法非常經典。 手動解析導出函數:在拿到 `ntdll.dll` 後,它使用 `LdrGetProcedureAddress` 來取代常見的 `GetProcAddress`,手動從DLL的導出表中找到所需函數的位址。 支援x64架構:工具目前完整支援64位元的作業系統與應用程式,這也是目前的主流架構。 底下是作者在 Windows 11 25H2 環境下,成功將DLL注入到記事本(notepad.exe)的執行畫面: 👉 GM後台版 遊戲 推薦 ⬇️⬇️⬇️ 快速玩各種二次元動漫手遊app NT Loader 注入器免費下載 🔽 我們已經將這個有趣的工具打包好了,如果你想親自體驗純NT API注入的魅力,或是想研究它的運作方式,都歡迎從下方連結下載。 所有站內附件皆會附上安全掃描報告請會員查看純淨度百分比後判斷使用(adsbygoogle = window.adsbygoogle || []).push({});相關檔案須知:取得檔案前,請先詳細閱讀文章內容避免不必要錯誤與誤會發生。也可多參考文章討論樓層內容了解附件檔案相關討論資訊。 【此文章部分內容隱藏中】 解除隱藏說明教學點擊下方 繼續閱讀文章 後請仔細觀看文章內容 並依照指示進行下一步最後完成解除隱藏後系統會回到此文章自動顯示隱藏內容~繼續閱讀 NT Loader 常見問題Q&A Q:這個注入器能繞過反作弊系統嗎? A:答案取決於反作弊系統的等級。簡單來說,它無法繞過任何內核級別(Kernel-level)的反作弊系統,例如遊戲玩家熟知的 Easy Anti-Cheat (EAC) 或 BattleEye (BE)。這些強大的反作弊系統有更高的權限來監控系統底層的行為。 Q:DLL注入技術通常被用來做什麼? A:DLL注入的應用非常廣泛,除了遊戲修改之外,也常用於軟體開發的除錯、功能擴充(例如為舊軟體增加新功能)、系統監控或是逆向工程研究等合法場景。 Q:使用這個工具有什麼前置需求嗎? A:你需要具備基本的程式開發知識,能夠自行編寫DLL檔案。這個工具本身只負責「注入」這個動作,注入的DLL要實現什麼功能,則需要由使用者自己來開發。 Q:這個工具未來有什麼更新計畫嗎? A:根據開發者說明,未來的計畫可能包括增加對32位元(x86)程式的支援、加入內核模式的注入功能,以及最終將原始碼開源分享出來。 Q:為什麼要用NT API而不是更常見的Win32 API? A:主要有兩個原因:第一是為了學習與挑戰,直接使用底層API可以更深入地理解作業系統的運作原理;第二是為了尋求一種「獨特性」,因為大多數的偵測與防禦機制都圍繞著常見的Win32 API來設計,使用較冷門的NT API路徑在某些情況下可能提供更好的隱蔽性。 參考資料 本工具測試時使用的範例為 BloodStrike Internal Steam Cheat。 replyreload += ',' + 2430254; |